팝업레이어 알림

네트워크 보안은 네트워크 전문업체에게 맡기세요

비교해봐도 하이온넷 UTM 입니다.

Analyzer를 통한 로그분석 및 리포팅 제공

| 하이온넷 UTM | A사 UTM | B사 UTM | |

|---|---|---|---|

| 속도 | 100Mbps | 100Mbps | 100Mbps |

| 비용 | 제품별 상이 | 제품별 상이 | 제품별 상이 |

| CC 인증 | 보유 | 없음 | 보유 |

| 구성 | 구매,임대 모두 가능 | 구매,임대 모두 가능 | 구매만 가능 |

| 관제 | 24시간 보안관제 기본제공 | 장비 Status만 관제 | 보안관제 추가 구매 |

| 추가서비스 | 불법침입방지(IPS)VPN(IPsec, SSL)

안티바이러스(only sonicwall)기본제공 |

VPN(IPSec)기본제공 | 없음 |

| Hai-link(인터넷서비스)결합 시

요금할인적용 인터넷 ~ 내부 PC 관리/관제 제공 |

없음 | 없음 |

주의!

- 반드시 제대로된 UTM 유지보수가 되는 업체를 선택하셔야 구매후 낭패를 보지 않습니다.

- 하이온넷은 자체기술 보유 업체로 국내외 다양한 브랜드의 UTM 유지보수 기술을 가지고 있습니다.

UTM 서비스에 대해 자세히 알고 싶으신가요?

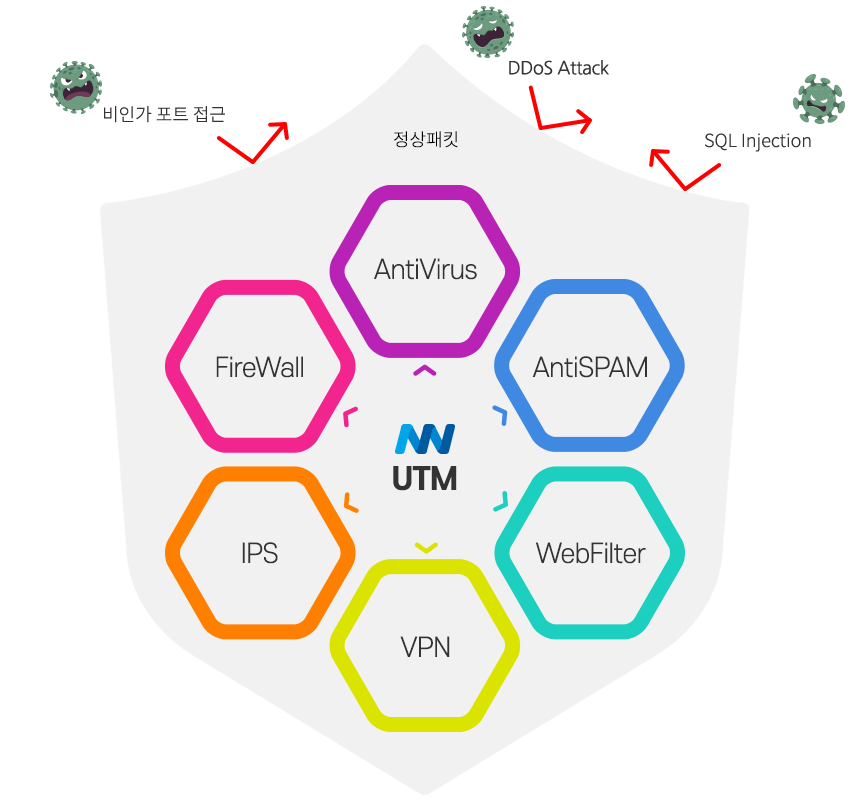

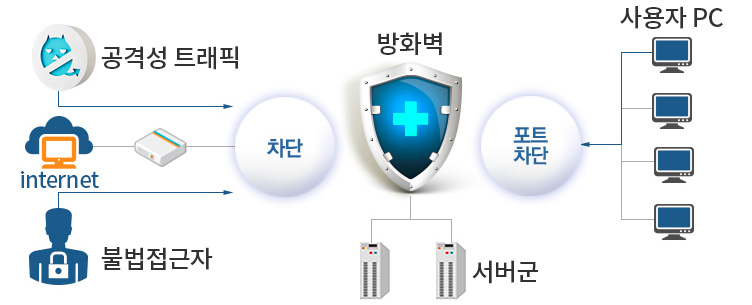

차세대 방화벽은 가장 기본적인 네트워크 보안시스템으로

SPI(Stateful Packet Inspection)

SPI(Stateful Packet Inspection)

DPI(Deep Packet Inspection)방식으로 진화되어 왔습니다.

DPI는 SPI의 한계에서 한 단계 더 나아가 Layer7인 Application Layer의 페이로드

내용까지 검사하는방식 입니다. 방화벽에는 기본적인 패킷 필터링 기능 이외에도

NAT(Network Address Translation), QoS(Quality of Service), 시간대별

다른 정책 적용이 가능한 스케쥴링 기능이 부가적으로 탑재되어 있습니다.

NAT 기능은 1:1, M:N 등 다양한 IP, Port 주소 변환이 가능하며 QoS는 보안 정책별

혹은 서비스별 트래픽 제한이 가능합니다.

DPI(Deep Packet Inspection)방식으로 진화되어 왔습니다.

DPI는 SPI의 한계에서 한 단계 더 나아가 Layer7인 Application Layer의 페이로드

내용까지 검사하는방식 입니다. 방화벽에는 기본적인 패킷 필터링 기능 이외에도

NAT(Network Address Translation), QoS(Quality of Service), 시간대별

다른 정책 적용이 가능한 스케쥴링 기능이 부가적으로 탑재되어 있습니다.

NAT 기능은 1:1, M:N 등 다양한 IP, Port 주소 변환이 가능하며 QoS는 보안 정책별

혹은 서비스별 트래픽 제한이 가능합니다.

- 1.방화벽 기능 소개

-

Stateful Packet inspection

- 보안 정책에 의해 IP 및 Port를 허용하거나 차단

- 프로토콜별 상태를 모니터링하면서 세션을 관리

뛰어난 패킷 필터링 및 시간기반 방화벽 정책 설정

IP 주소 및 포트 차단/ 허용 가능

새로운 IP/Port의 패킷 Session state table에 등록후 어플리케이션에

따라 나가거나 들어오는 패킷을 자동으로 허용L3(Route/NAT mode) 및 L2(Transparent, Bridge mode), 802.1Q VLAN지원

Static/Dynamic Routing(RIP, OSPF) 지원

DHCP Server/Client/Relay 및 Static IP 지원

IPv4 및 IPv6 지원

- 2.방화벽 서비스 구성

-

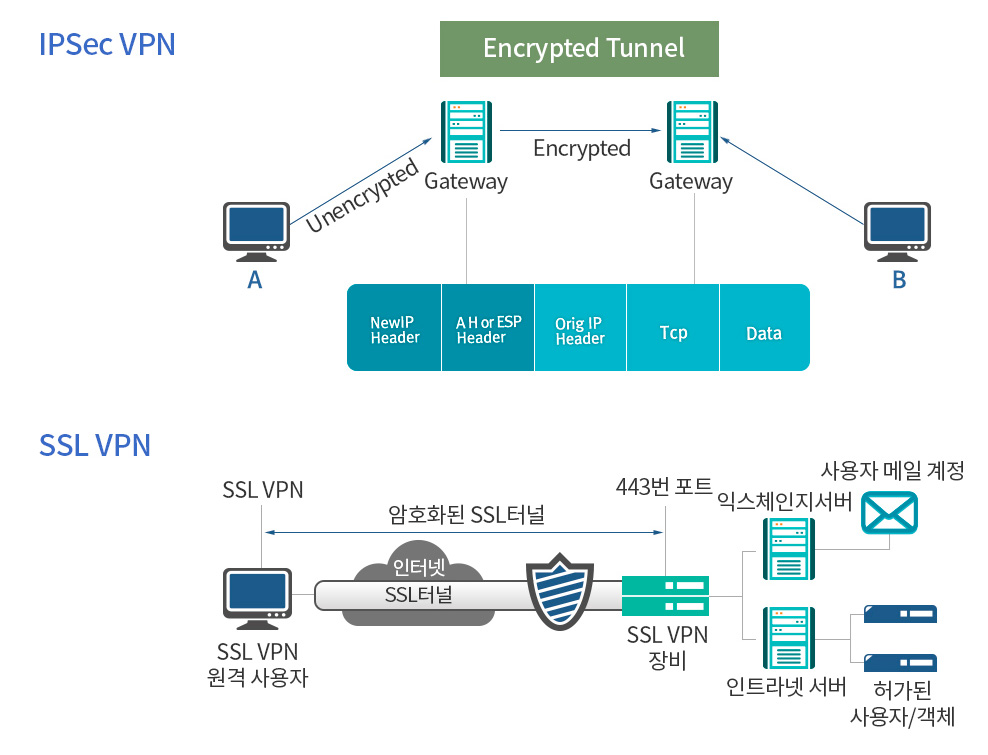

VPN은 공중망을 사설망처럼 이용 가능하도록 구현한 기술입니다.

IPSec VPN

SSL VPN

- 1.VPN 기능 소개

-

인터넷 구간에서 데이터 암호화를 통한 보안 강화

- IPSec 표준 프로토콜 지원(Tunnel, Transport), Ikv1/v2/Manual 지원

- 데이터 암호화(DES, 3DES, AES128/192/256) 및 인증(MD5, SHA) 지원

게이트웨이 VPN 지원 : Policy based VPN, Route based VPN

클라이언트 VPN 지원 : IPSec Client VPN, SSL VPN, L2TP

Split 터널링 및 Tunnel Failover, Active-Active(Load Sharing)

Tunnel 내 Policy 적용 및 QoS 지원

IPSec VPN

Virtual Private Network

- Net-to-Net, Host-to-Net, Host-to-Host 지원

- X.509v3, RSA를 이용한 인증

- 3DES, AES(Rijndael), Blowfish, Serpent를 이용한 암호화

- IPSec, PPTP, L2TP 및 Client S/W 지원 (IPSEC,L2TP)

- 인증 서버: RADIUS, LDAP, Active Directory, Novell eDirectory

- Supports VPN tunnels based on Dynamic IP interface addresses (DynDNS)

SSL VPN

Virtual Private Network

- 최신 SSL 버전 사용 (TLS)

- 높은 보안성과 안정된 인증기반 및 암호화

- 쉬운 설정과 설치

- 모든 플랫폼 독립성(Windows, Linux, MaxOS X, Solaris, OpenBSD, FreeBSD 등)

- 어떠한 네트워크 환경에서도 접근 연결 가능

- Via NAT, UMTS, GPRS, DSL

- 유동 IP에서도 사용 가능

- 2.VPN 구성

-

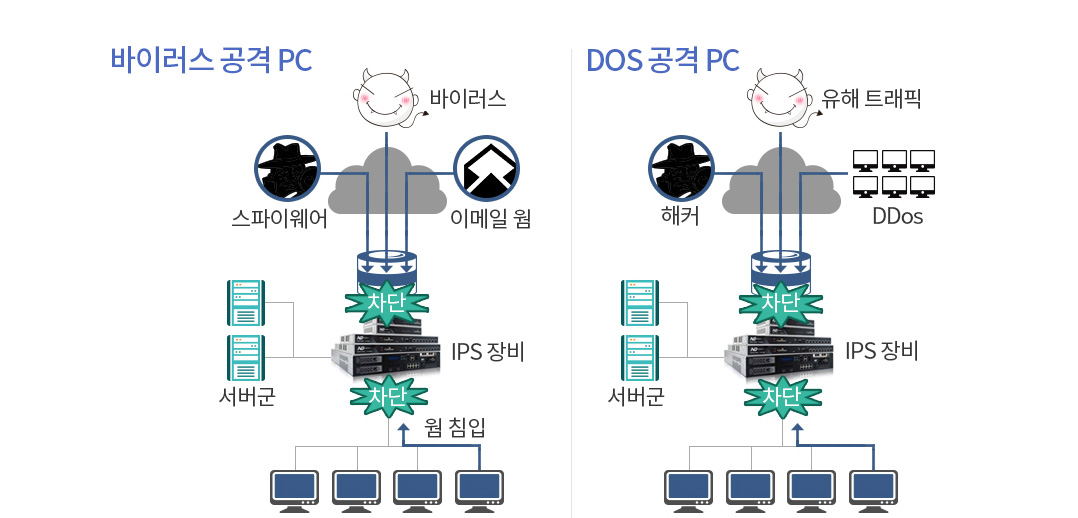

불법침입방지 (IPS : Intrusion Prevention System)

수동적인 방어개념의 침입차단시스템(방화벽-firewall)이나 침입탐지시스템 (IDS:Intrusion Detection System)과 달리 침입경고 이전에 공격을 중단시키는 데 초점을 둔 침입 유도기능과 자동 대처기능이 합쳐진 개념의 솔루션 입니다.

또한 해당 서버의 비정상적인 행동에 따른 정보 유출을 자동으로 탐지하여 차단 조치를 취함으로써 인가자의 비정상 행위를 통제할 수 있으며, 개인정보보호법 중 네트워크 보안에 필수 솔루션 입니다.

- 1.IPS 기능 소개

-

내/외부 트래픽 패턴을 스캔과 Anomaly Detection 을 활용하여 12,000개 이상의 공격을 차단

보안취약점에 대한 “Zero-Day-Attack”침입방지, 자가학습에 의한 통계를 통해 패턴탐지/경고

메시지, IM(Internet Messenger) P2P 탐지

DNS, FTP, ICMP, IMAP, Netbios NNTP, P2P, POP2, POP3, RPC, SMTP

SQL, TFTP, X11 Protocol Support

인터넷 실시간 패턴 업데이트 제공

Traffic Anomaly-Based Intrusion Protection RFC(non-standard), Buffer overflow, Zero Day protection

- 지정된 IP 단위 (특정 host 혹은 특정 LAN Segment)로 신규 Connection 생성을 제어

- 단위시간당 최대 connection 수를 지정하고 이보다 과다한 Connection 요구를 차단

- DoS/DDoS 공격에 대한 강력한 방어 기능

- 외부에서 내부 Network로 과다 Connection 연결 시 부하 차단

- 내부 host가 worm등으로 인해 외부와 과다한 Connection 방지

- 2.IPS 구성

-

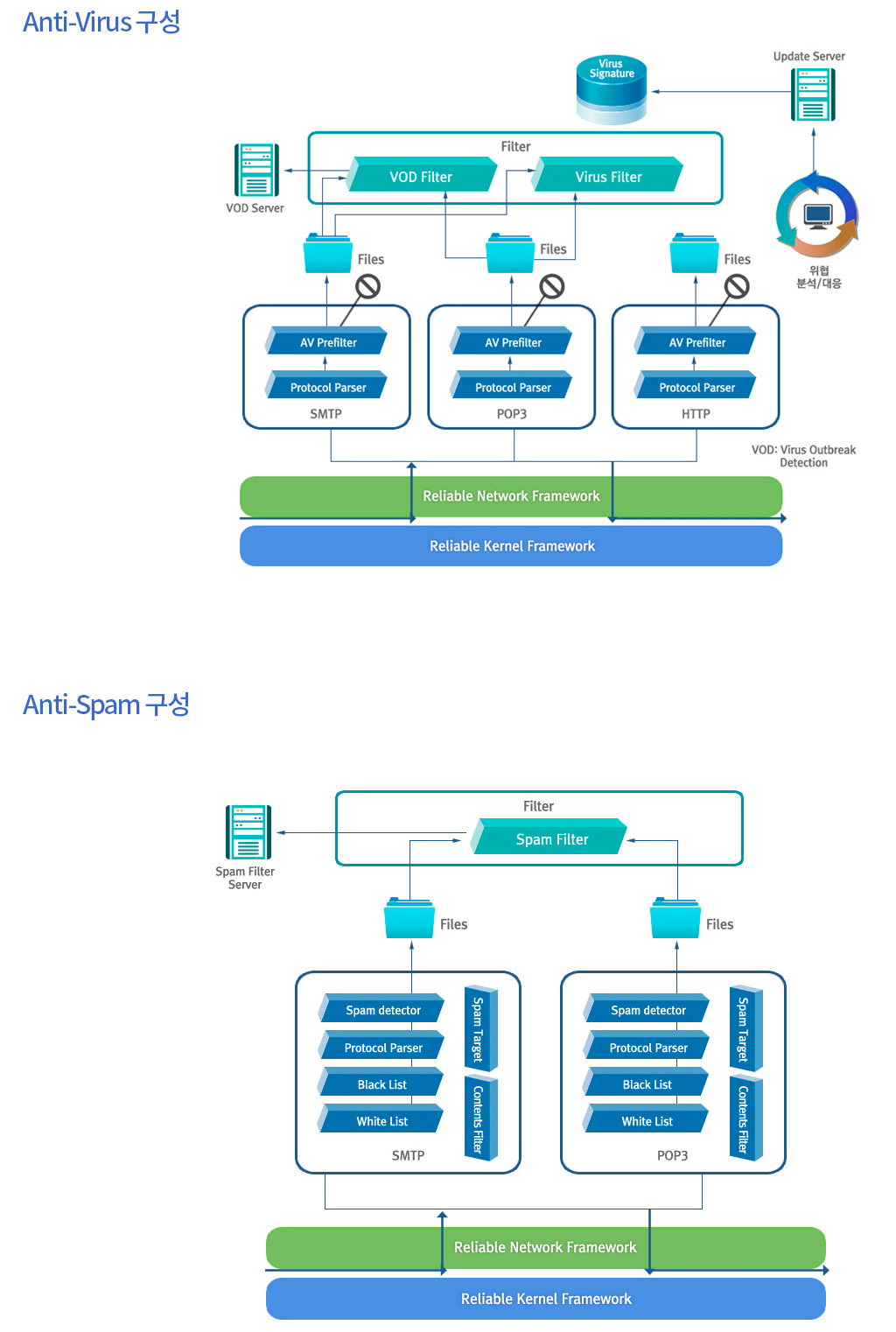

Anti Spam

Anti Virus

- 1. Anti Spam 기능 소개

-

Spam 소스를 실시간으로 차단

- Sender IP Address

- Message 내용 및 구조

- URL/링크

- 연락처 및 첨부파일

Proxy / Transparent mode 지원

Multiple Methods to Identify SPAM

- Sender Address Verification

- Realtime Blackhole Lists

- Header and Text Analysis

- Whitelists

- Blacklists

- RBL Database

“Spam Score” 기반 스팸 필터링

Flexible Management

- Emails and Attachments can be Dropped

- Rejected with message to sender

- Passed with a Warning, Quarantined

- Virus Pattern DB

- 1천만개 이상의 바이러스 패턴 지원

- 정확하고 빠른 실시간 업데이트

- 게이트웨이 기반의 실시간 Malware 차단

- 75만 대 이상의 센서로부터 정보 수집(HoneyPots)

- Zero-Day / 복합적인 Malware 차단

- Malware 파일 다운로드 차단

- E-mail에 포함된 Malware 파일 차단

- 게이트웨이 기반과 클라우드 기반의 차단

- 포트 필터링 지원

- 포트 : 80(HTTP), 25(SMTP), 110(POP3), 21(FTP)

- 전체적 트래픽에 대한 무조건적 필터링에 비해 훨씬 효율적

- 2. 안티 바이러스/스팸 구성

-

웹 필터링 Web Filtering (화이트리스트만 허용)

- 서버별, 도메인별 필터링 가능

- 개인정보 및 욕설, 상업적 광고 등 불건전 정보 차단

- 업무용도 외 불필요한 웹사이트 접속 차단

▶ 학원, 독서실

- 학습에 방해되는 유튜브, SNS, 카톡 등 접속 차단

- 인강사이트만 접속 허용

- 1. 웹 필터링 기능 소개

-

HTTP, HTTPS, FTP 필터링

화이트리스트 and 블랙리스트 사이트 관리

바이러스 엔진 필터링

손쉬운 설정 및 관리 기능

96가지 이상의 인터넷 사이트 카테고리 제공

User 인증 지원

IP, Active Directory SSO, eDirectory SSO, LDAP, RADIUS/TACACS+

시간별 정책 적용 - 2.웹필터링 구성

-

하이온넷이 서비스하는 UTM을 소개합니다

-

Fortigate 40F

- Firewall 5Gbps

- IPS 1Gbps

- NGFW 800Mbps

-

Threat

Protection 600Mbps - IPSec VPN 4.4Gbps

-

Concurrent

Sessions 700,000 - Lan Ports 3

-

Fortigate 60F

- Firewall 10Gbps

- IPS 1.4Gbps

- NGFW 1Gbps

-

Threat

Protection 700Mbps - IPSec VPN 6.5Gbps

-

Concurrent

Sessions 700,000 - Lan Ports 5

-

Fortigate 80F

- Firewall 10Gbps

- IPS 1.4Gbps

- NGFW 1Gbps

-

Threat

Protection 900Mbps - IPSec VPN 6.5Gbps

-

Concurrent

Sessions 1,500,000 - Lan Ports 6

-

Fortigate 100F

- Firewall 20Gbps

- IPS 2.6Gbps

- NGFW 1.6Gbps

-

Threat

Protection 1Gbps - IPSec VPN 11.5Gbps

-

Concurrent

Sessions 1,500,000 - Lan Ports 12

번들 라이센스 구매시 모든 옵션 제공

케어 라이센스 구매시 기본 방화벽 제공

-

Sophos SG115

- Firewall 2.7Gbps

- IPS 500Mbps

- AntiVirus 500Mbps

- IPSec VPN 425Mbps

-

Concurrent

Sessions 1,000,000 - Lan Ports 4

- Entry Level

-

Sophos SG125

- Firewall 3.1Gbps

- IPS 750Mbps

- AntiVirus 650Mbps

- IPSec VPN 750Mbps

-

Concurrent

Sessions 2,000,000 - Lan Ports 8

- Entry Level

-

Sophos SG210

- Firewall 12Gbps

- IPS 2Gbps

- AntiVirus 500Mbps

- IPSec VPN 1Gbps

-

Concurrent

Sessions 4,000,000 - Lan Ports 6

- Entry Level

Firewall, IPS, VPN 3가지 기능 기본 제공

Anti-Virus, Spam, WebFilter 옵션 가능

-

SonicWall SOHO 250

- Firewall 600Mbps

- IPS 250Mbps

-

Anti-

Malware 200Mbps -

Threat

Protection 200Mbps -

Max

Connections 50,000 - Lan Ports 5

- Entry Level

-

SonicWall TZ350

- Firewall 1Gbps

- IPS 400Mbps

-

Anti-

Malware 335Mbps -

Threat

Protection 335Mbps -

Max

Connections 100,000 - Lan Ports 3

- Entry Level

-

SonicWall NSA2650

- Firewall 3Gbps

- IPS 1.4Gbps

-

Anti-

Malware 600Mbps - Full DPI 600Mbps

-

Max

Connections 500,000 - Lan Ports 12

- MID Range

Firewall, IPS, VPN, Anti-Virus

4가지 기능 기본 제공

-

HL3530

- OS Customized OS

- Memory DDR3 1066 1G

- FireWall 400Mbps

-

NIC

10/100/1000

Ethernet

RJ45 * 3

-

HL5530

- OS Customized OS

- Memory DDR3 1066 2G

- FireWall 600Mbps

-

NIC

10/100/1000

Ethernet

RJ45 * 3

-

HL6000

- OS Linux, Ubuntu, CentOS

- Memory DDR3L 1600/2400MHz 8G

- FireWall 600Mbps

-

NIC

10/100/1000

Ethernet

RJ45 * 4

하이온넷 자체기술로 제작한 범용 보안 장비로

Firewall, IPS/IDS, VPN, QoS, WebFilter 기본 제공